Apple publie une série de mises à jour pour ses appareils. Elles sont importantes et même urgentes en raison de la correction de vulnérabilités faisant l'objet d'une exploitation active dans des attaques, alors qu'un patch n'était pas disponible.

En fin de semaine dernière, Apple a proposé des correctifs pour ses appareils plus récents et publie désormais des correctifs pour des appareils plus anciens. Du côté de l'iPhone, une mise à jour iOS 15.7.5 (iPhone 6s, iPhone 7 et iPhone SE de première génération) s'ajoute ainsi à une mise à jour iOS 16.4.1 (à partir de l'iPhone 8).

Le groupe de Cupertino publie également des mises à jour iPadOS 15.7.5, macOS Monterey 12.6.5 et macOS Big Sur 11.7.6 contenant des correctifs de sécurité pour des vulnérabilités 0-day qui ont été comblées il y a quelques jours via iPadOS 16.4.1, macOS Ventura 13.3.1 et Safari 16.4.1.

Deux vulnérabilités 0-day

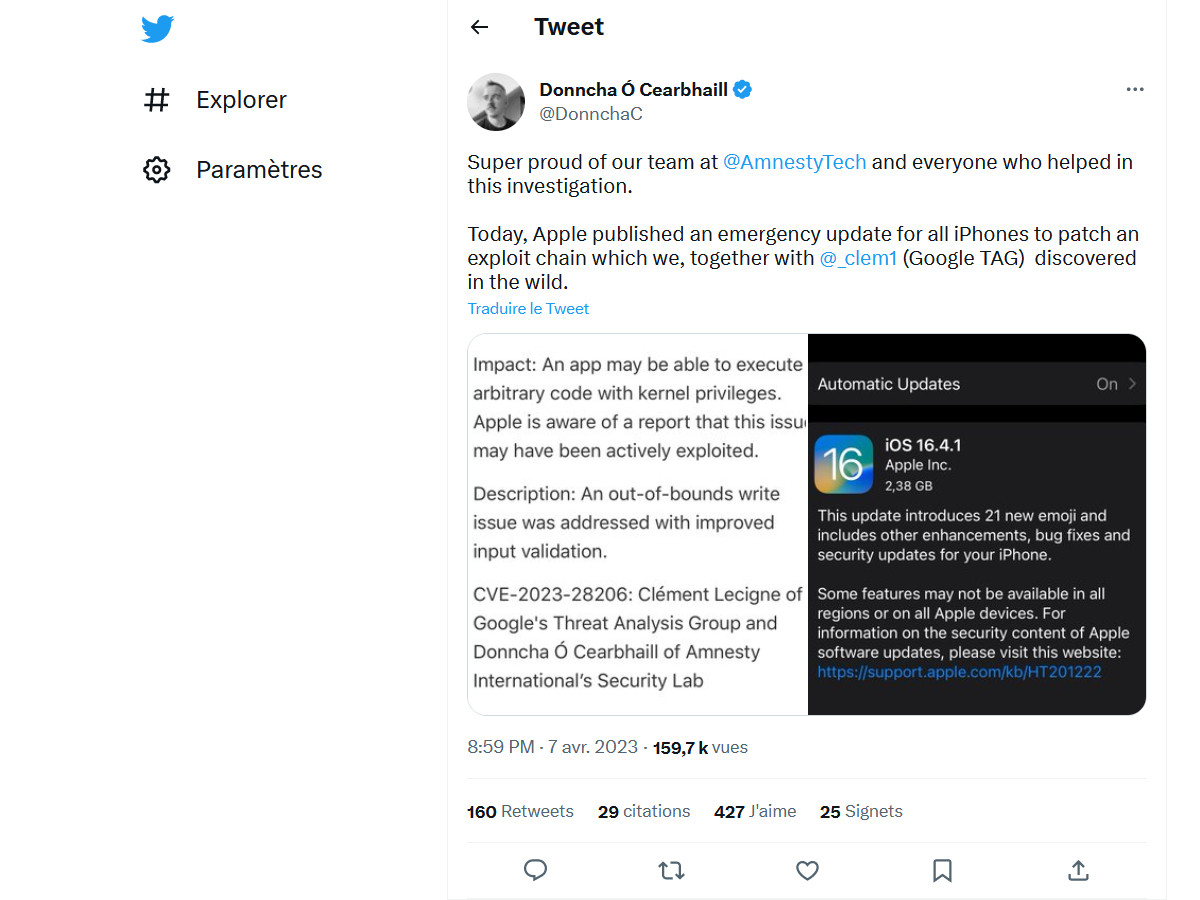

Une première vulnérabilité 0-day est référencée CVE-2023-28206. Elle est décrite comme un bug d'exécution de code dans le kernel lui-même. Avec un malware déjà présent au niveau de l'application sur l'appareil, un attaquant est en capacité d'en prendre le contrôle.

Selon Apple, une application est en mesure d'exécuter du code arbitraire avec les privilèges du noyau, et le groupe souligne donc avoir connaissance d'un rapport d'après lequel le problème est activement exploité.

CVE-2023-28205 est une deuxième vulnérabilité 0-day qui affecte le moteur de rendu WebKit. " Le traitement d'un contenu web malveillant spécialement conçu peut entraîner l'exécution de code arbitraire. "

Amnesty International et Google

Pour cette année 2023, c'est la troisième fois qu'Apple corrige des vulnérabilités 0-day. Les failles CVE-2023-28206 et CVE-2023-28205 ont été signalées par des chercheurs en sécurité du Threat Analysis Group de Google et du Security Lab d'Amnesty International.

Fin mars, Amnesty International a dévoilé une campagne de piratage en rapport avec une société mercenaire de cybersurveillance et visant le système d'exploitation Android. Les conclusions techniques avaient été partagées avec le Threat Analysis Group de Google fin 2022.

Un spyware et des vulnérabilités 0-day étaient utilisés depuis un réseau d'un millier de domaines malveillants se faisant passer pour des sites web de médias dans plusieurs pays. Des attaques généralement très ciblées, mais tout le monde sans exception doit appliquer les correctifs dès qu'ils sont disponibles.

Vous devez mettre à jour votre iPhone sans tarder - Génération NT

Read More

No comments:

Post a Comment